Inicio de sesión único (SSO)

Aprenda a configurar SSO con su cuenta Appcues .

Esta función está disponible en planes seleccionados y puede ofrecerse como complemento. Consulta la página de detalles de tu cuenta para obtener más información o contacta con nuestro equipo para obtener ayuda.

El inicio de sesión único ( SSO ) es un sistema de autenticación que permite a un usuario iniciar sesión con un único ID y contraseña, gestionados por un proveedor de identidad (IdP) centralizado, en cualquiera de varios sistemas de software relacionados, pero independientes. El SSO está disponible para cualquier plan Enterprise que lo solicite y como complemento para nuestro plan Growth.

Appcues SSO admite proveedores de identidad (IdP) compatibles con SAML , como Okta , OneLogin , Azure Active Directory y muchos otros. Si su IdP está configurado para requerir autenticación multifactor (MFA), su equipo también deberá usar la MFA según la configuración de su proveedor. Si necesita compatibilidad con SSO para proveedores de identidad (IdP) que no se basan en SAML, como OpenID Connect, contáctenos e indíquenos qué IdP necesita, ya que planeamos certificar y admitir más IdP en el futuro.

Para habilitar su cuenta para SSO, consulte Cómo comenzar con SSO más abajo en esta página.

Uso de Appcues SSO

Cuando el SSO está habilitado para dom de su empresa, Appcues autentica a los miembros del equipo mediante el proveedor de identidad (IdP) de su empresa, que es el sistema que gestiona las credenciales de usuario de su organización. Independientemente del IdP que utilice, una vez completada la configuración del SSO Appcues , usted y su equipo iniciarán sesión con su dirección de correo electrónico de SSO. Posteriormente, la validación de la contraseña u otros pasos los realiza el IdP de su organización, no Appcues . Por ejemplo, el IdP de su organización puede estar configurado para aplicar una política de contraseñas especial o pasos de autenticación multifactor, como el envío de códigos SMS o el uso de contraseñas de un solo uso como las que proporciona Google Authenticator. Consulte con el administrador de TI de su organización para obtener más información.

Agregar miembros del equipo con SSO

Si su cuenta ha sido habilitada para SSO, desde su Perfil de usuario > Configuración, Página de equipo puede acceder al botón de configuración de SSO .

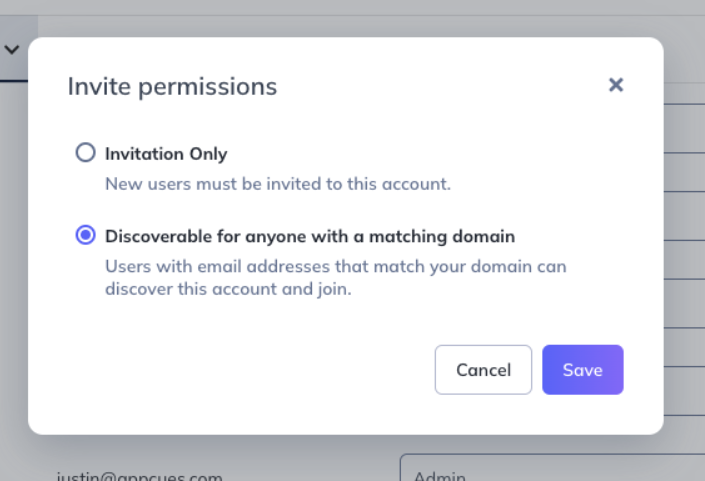

Después de seleccionar Configuración de SSO , puede determinar cómo los miembros de su organización podrán iniciar sesión en su cuenta Appcues .

- Solo por invitación : las únicas personas que pueden iniciar sesión en su cuenta Appcues son aquellas que estén invitadas a través del botón Invitar a compañero de equipo en la página del Equipo.

- Visible para cualquier persona con un dom coincidente : cualquier persona con una cuenta de usuario registrada con su IdP podrá iniciar sesión en la cuenta Appcues sin necesidad de invitación. Todos los nuevos usuarios se unirán a la cuenta Appcues con el nivel de permiso de Publicador . Tenga en cuenta que aún puede invitar manualmente a otros usuarios a su cuenta y Appcues les enviará un enlace a la página de inicio de sesión por correo electrónico.

Agregar miembros del equipo con SSO que no pertenecen a su organización

Si quieres añadir a alguien a tu cuenta Appcues , pero no es miembro de tu proveedor de identidad, no hay problema. Puedes enviarle una invitación desde la página del equipo ; deberá seguir el enlace incluido en el correo electrónico de invitación. Esto se aplicará independientemente de si tu cuenta está configurada como Solo por invitación o Visible para cualquier persona con un dom compatible. Si alguien se registra y no es miembro de tu proveedor de identidad, deberá proporcionar el correo electrónico de la invitación y una contraseña o hacer clic en "Registrarse en Google for Work" para crear una cuenta y canjear la invitación.

Usuarios que pertenecen a varias cuentas Appcues

Una vez que un usuario está habilitado para SSO, ese será su único método para iniciar sesión. Sin embargo, si esos usuarios necesitan acceso a múltiples cuentas Appcues , pueden usar Appcues Account Switcher.

Los usuarios podrán usar el Selector de cuentas para acceder a cualquier cuenta que use el mismo proveedor de identidad que el usuario y que también haya sido configurada como Descubrible , además de cualquier cuenta a la que hayan sido invitados activamente.

Eliminación de miembros del equipo

Hay algunos métodos para eliminar a un miembro del equipo para que no pueda acceder Appcues cuando tiene habilitado SSO.

- Si su cuenta está configurada como Solo por invitación, puede eliminarlo directamente desde la página del equipo o bloquearlo a nivel de proveedor de identidad. Sin embargo, si no lo bloquea a nivel de proveedor de identidad, podría volver a invitarlo.

- Si su cuenta está configurada para ser Descubierta por cualquier persona con un dom coincidente, deberá bloquear al usuario en el nivel de Proveedor de Identidad, porque si solo lo elimina a través de la página del equipo, podría iniciar sesión nuevamente.

Introducción al SSO

Antes de habilitar el SSO en su cuenta, debe realizar algunos pasos de configuración preliminares en su proveedor de identidad y en Appcues . Si desea aprovechar el SSO para su cuenta Appcues , indique su proveedor de identidad a continuación y proporcione la información correspondiente a Appcues a través de support@appcues.com.

Si no ve su proveedor de identidad a continuación, envíenos un mensaje con el nombre de su proveedor y el equipo podrá trabajar con usted para determinar qué acciones de configuración deben realizarse.

Okta (SAML)

Necesitará proporcionar Appcues su:

- URL de inicio de sesión

- Certificado de firma X.509

Para proporcionar estos elementos a Appcues , primero deberá configurar su cuenta de Okta con una nueva aplicación Appcues utilizando lo siguiente:

- URL de inicio de sesión único

https://login.appcues.com/login/callback?connection=APPCUES_ACCOUNT_ID- Su ID de cuenta se puede encontrar en la página de la cuenta en la configuración

- URI de audiencia

urn:auth0:appcues:APPCUES_ACCOUNT_ID- Su ID de cuenta se puede encontrar en la página de la cuenta en la configuración

- Declaraciones de atributos

- Nombre: correo electrónico

- Formato del nombre: Básico

- Valor: usuario.email

Una vez que ingrese estos datos en su cuenta de Okta, recibirá una URL de inicio de sesión y un certificado de firma X.509 en la sección Instrucciones de configuración de Okta. Puede compartirlos con support@appcues.com. Una vez enviados, configuraremos su cuenta con SSO lo antes posible, generalmente en un plazo de cinco días hábiles.

Si tiene alguna pregunta, no dude en comunicarse con el equipo Appcues y estaremos encantados de trabajar con usted durante la configuración de SSO.

Microsoft Azure Active Directory SAML

Necesitará proporcionar Appcues su:

- URL de inicio de sesión

- Certificado de firma X.509 (Base64)

Para proporcionar estos elementos a Appcues , primero deberá configurar su cuenta SAML de Azure AD con una nueva aplicación Appcues utilizando lo siguiente:

- URL de inicio de sesión único y URL de respuesta

https://login.appcues.com/login/callback?connection=APPCUES_ACCOUNT_ID- Su ID de cuenta se puede encontrar en la página de la cuenta en la configuración

- URI/Identificador de audiencia

urn:auth0:appcues:APPCUES_ACCOUNT_ID- Su ID de cuenta se puede encontrar en la página de la cuenta en la configuración

- Declaraciones de atributos

- Nombre: em

- afligir

- Formato del nombre: Básico

- Valor: usuario.email

Una vez que ingrese estos datos en su cuenta de Azure AD SAML, recibirá una URL de inicio de sesión en la sección Instrucciones de configuración y un certificado de firma X.509 en la sección Certificados SAML de Azure AD SAML, que puede compartir con support@appcues.com . Una vez enviado, configuraremos su cuenta con SSO lo antes posible, normalmente en un plazo de cinco días hábiles.

Si tiene alguna pregunta, no dude en comunicarse con el equipo Appcues y estaremos encantados de trabajar con usted durante la configuración de SSO.

OneLogin u otros proveedores de SAML

Necesitará proporcionar Appcues su:

- URL de inicio de sesión

- Certificado de firma X.509

Para proporcionar estos elementos a Appcues , primero deberá configurar su OneLogin u otro IdP SAML con una nueva aplicación Appcues .

Una vez que configure su nueva aplicación y tenga su URL de inicio de sesión y su certificado de firma X509, compártalos con support@appcues.com . Una vez enviados, configuraremos su cuenta con SSO lo antes posible, generalmente en un plazo de cinco días hábiles.

Si tiene preguntas, no dude en comunicarse con support@appcues.com y estaremos encantados de trabajar con usted durante la configuración de SSO.

Preguntas frecuentes

¿ Appcues SAML SSO admite OAuth?

Sí, Appcues SAML SSO admite OAuth.

¿Es compatible con SCIM?

Actualmente no se admite SCIM.

¿Cuál es la duración del tiempo de espera de la sesión?

Los tokens de acceso caducan después de una hora, pero se actualizan automáticamente por hasta 30 días de actividad continua.

¿Se puede gestionar el tiempo de espera de la sesión en Appcues Studio?

No, la gestión del tiempo de espera de sesión no está disponible actualmente en Appcues Studio.